Encriptación y seguridad de redes

Encriptación

El cifrado es una forma de codificar los datos para que sólo las partes autorizadas puedan entender la información. Técnicamente, es un proceso por el cual el texto plano legible por el ser humano se transforma en un texto incomprensible, también conocido como texto cifrado. En términos más sencillos, el cifrado toma los datos legibles y los altera para que parezcan aleatorios. El cifrado requiere el uso de una clave criptográfica: un conjunto de valores matemáticos acordados por el emisor y el receptor de un mensaje cifrado.

Aunque los datos encriptados puedan parecer aleatorios, la encriptación se realiza de forma lógica y predecible, lo que permite a la parte que recibe los datos encriptados y posee la clave correspondiente descifrar los datos y convertirlos de nuevo en texto plano. El cifrado verdaderamente seguro utiliza claves tan complejas que es improbable que un tercero pueda descifrar o descifrar el texto cifrado por fuerza bruta, es decir, adivinando la clave.

Los datos pueden cifrarse "en reposo", cuando se almacenan, o "en tránsito", cuando se transmiten a algún lugar.

¿Qué es la clave en criptografía?

Una clave criptográfica es una cadena de caracteres que se utiliza en un algoritmo de cifrado para modificar los datos de manera que parezcan aleatorios. Al igual que una llave física, bloquea (encripta) los datos para que sólo alguien con la clave correcta pueda desbloquearlos (desencriptarlos).

¿Cuáles son los diferentes tipos de encriptación?

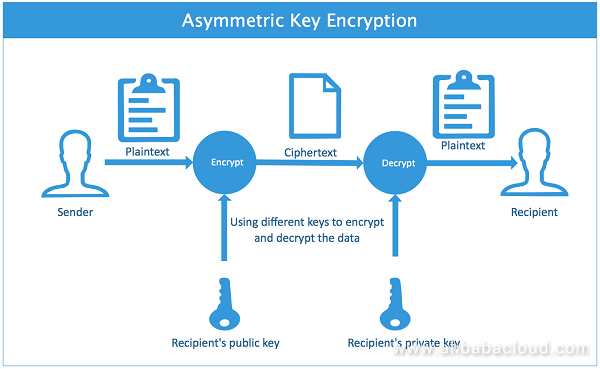

Los dos tipos principales de encriptación son la encriptación simétrica y la asimétrica. El cifrado asimétrico también se conoce como cifrado de clave pública.

En el cifrado simétrico, sólo hay una clave y todas las partes que se comunican utilizan la misma clave (secreta) tanto para el cifrado como para el descifrado. En el cifrado asimétrico o de clave pública, hay dos claves: una clave se utiliza para el cifrado y otra distinta para el descifrado. La clave de descifrado se mantiene en privado (de ahí el nombre de "clave privada"), mientras que la clave de cifrado se comparte públicamente para que cualquiera pueda utilizarla (de ahí el nombre de "clave pública"). El cifrado asimétrico es una tecnología fundamental para TLS (a menudo llamado SSL).

¿Por qué es necesario el cifrado de datos?

Confidencialidad: El cifrado garantiza que nadie pueda leer las comunicaciones o los datos en reposo, excepto el destinatario o el propietario legítimo de los datos. Esto evita que los atacantes, las redes de publicidad, los proveedores de servicios de Internet y, en algunos casos, los gobiernos intercepten y lean los datos sensibles.

Seguridad: El cifrado ayuda a prevenir las filtraciones de datos, ya sea en tránsito o en reposo. Si un dispositivo de la empresa se pierde o es robado y su disco duro está debidamente cifrado, los datos de ese dispositivo seguirán estando a salvo. Del mismo modo, las comunicaciones encriptadas permiten a las partes que se comunican intercambiar datos sensibles sin que éstos sean revelados.

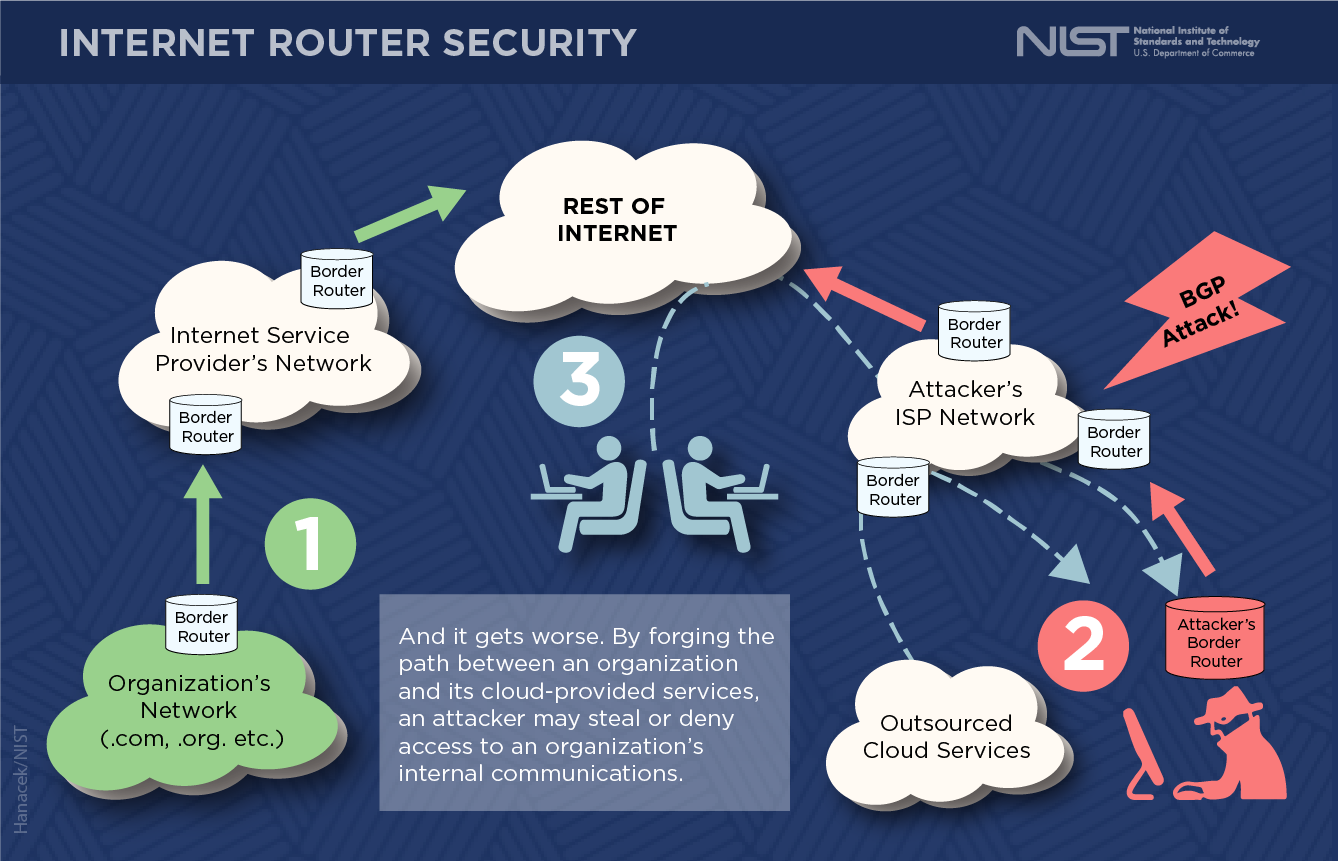

Integridad de los datos: el cifrado también ayuda a evitar comportamientos maliciosos, como los ataques de enrutamiento. Cuando se transmiten datos por Internet, el cifrado (junto con otras protecciones de integridad) garantiza que lo que recibe el destinatario no ha sido alterado en el proceso.

Autenticación: El cifrado de clave pública, entre otras cosas, puede utilizarse para establecer que el propietario de un sitio web posee la clave privada que figura en el certificado TLS del sitio web. Esto permite a los usuarios del sitio web estar seguros de que están conectados al sitio web real (véase ¿Qué es la encriptación de clave pública? para saber más).

Normativa: Por todas estas razones, muchas normativas industriales y gubernamentales exigen a las empresas que gestionan los datos de los usuarios que los mantengan cifrados. Entre los ejemplos de normas reglamentarias y de cumplimiento que exigen el cifrado se encuentran HIPAA, PCI-DSS y GDPR.

¿Qué es un algoritmo de cifrado?

Un algoritmo de cifrado es el método utilizado para transformar los datos en texto cifrado. Un algoritmo utilizará la clave de encriptación para alterar los datos de forma predecible, de modo que aunque los datos encriptados parezcan aleatorios, pueden volver a convertirse en texto plano utilizando la clave de desencriptación.

¿Qué es un ataque de fuerza bruta en el cifrado?

Un ataque de fuerza bruta es cuando un atacante que no conoce la clave de descifrado intenta determinar la clave haciendo millones o miles de millones de conjeturas. Los ataques de fuerza bruta son mucho más rápidos con los ordenadores modernos, por lo que el cifrado tiene que ser extremadamente fuerte y complejo. La mayoría de los métodos de encriptación modernos, junto con las contraseñas de alta calidad, son resistentes a los ataques de fuerza bruta, aunque pueden llegar a ser vulnerables a estos ataques en el futuro a medida que los ordenadores se vuelvan más y más potentes. Las contraseñas débiles siguen siendo susceptibles de sufrir ataques de fuerza bruta.

¿Cómo se utiliza el cifrado para mantener la seguridad de la navegación por Internet?

El cifrado es fundamental para una serie de tecnologías, pero es especialmente importante para mantener la seguridad de las solicitudes y respuestas HTTP, y para autenticar los servidores de origen de los sitios web. El protocolo responsable de esto se llama HTTPS (Hypertext Transfer Protocol Secure). Un sitio web servido a través de HTTPS en lugar de HTTP tendrá una URL que comienza con https:// en lugar de http://, normalmente representada por un candado de seguridad en la barra de direcciones.

HTTPS utiliza el protocolo de encriptación llamado Transport Layer Security (TLS). En el pasado, un protocolo de cifrado anterior llamado Secure Sockets Layer (SSL) era el estándar, pero TLS ha sustituido a SSL. Un sitio web que implementa HTTPS tendrá un certificado TLS instalado en su servidor de origen. Más información sobre TLS y HTTPS.

Seguridad de redes

La seguridad de la red es un término amplio que abarca una variedad de tecnologías, dispositivos y procedimientos. En términos sencillos, es un conjunto de normas y configuraciones para proteger la integridad, la confidencialidad y la accesibilidad de las redes y los datos informáticos mediante tecnologías de software y hardware. Todas las organizaciones, independientemente de su tamaño, industria o infraestructura, necesitan algún nivel de soluciones de seguridad de red para protegerse contra el creciente número de ciberamenazas.

La arquitectura de red actual es compleja y se enfrenta a un panorama de amenazas siempre cambiante y a atacantes que intentan constantemente encontrar y aprovechar las vulnerabilidades. Estas vulnerabilidades pueden existir en diversos ámbitos, como los dispositivos, los datos, las aplicaciones, los usuarios y las ubicaciones. Por esta razón, hoy en día existen muchas herramientas y aplicaciones de gestión de la seguridad de la red que abordan las amenazas y vulnerabilidades individuales, así como el incumplimiento. Cuando sólo unos minutos de inactividad pueden provocar una interrupción generalizada y un daño masivo a los resultados y la reputación de una empresa, es imperativo que estas protecciones estén en funcionamiento.

¿Cómo funciona la seguridad de la red?

Hay muchas capas que hay que tener en cuenta a la hora de abordar la seguridad de la red en una organización. Los ataques pueden producirse en cualquier capa del modelo de capas de seguridad de la red, por lo que el hardware, el software y las políticas de seguridad de la red deben estar diseñados para abordar cada área.

La seguridad de la red suele constar de tres controles diferentes: físico, técnico y administrativo. A continuación se describen brevemente los diferentes tipos de seguridad de la red y cómo funciona cada control.

Seguridad física de la red

Los controles de seguridad física están diseñados para evitar que personal no autorizado acceda físicamente a los componentes de la red, como routers, armarios de cableado, etc. El acceso controlado, como las cerraduras, la autenticación biométrica y otros dispositivos, es esencial en cualquier organización.

Seguridad técnica de la red

Los controles técnicos de seguridad protegen los datos que se almacenan en la red o se transmiten por ella, hacia o desde la red. La protección tiene una doble vertiente: debe proteger los datos y los sistemas del personal no autorizado, así como de los actos malintencionados de los empleados.

Seguridad administrativa de la red

Los controles de seguridad administrativos consisten en políticas y procesos de seguridad que controlan el comportamiento de los usuarios, incluyendo cómo se autentican, su nivel de acceso y cómo el personal de TI realiza cambios en la infraestructura.

Tipos de seguridad de la red

Hemos hablado de los diferentes tipos de controles de seguridad de la red. Ahora vamos a ver algunas de las diferentes formas de asegurar la red.

Control de acceso a la red

Para garantizar que los posibles atacantes no puedan infiltrarse en su red, es necesario establecer políticas de control de acceso exhaustivas tanto para los usuarios como para los dispositivos. El control de acceso a la red (NAC) puede establecerse en el nivel más granular. Por ejemplo, puede conceder a los administradores acceso total a la red, pero denegar el acceso a carpetas confidenciales específicas o impedir que sus dispositivos personales se unan a la red.

Software antivirus y antimalware

El software antivirus y antimalware protege a una organización de una serie de programas maliciosos, como virus, ransomware, gusanos y troyanos. El mejor software no sólo analiza los archivos al entrar en la red, sino que los analiza y rastrea continuamente.

Protección de cortafuegos

Los cortafuegos, como su nombre indica, actúan como una barrera entre las redes externas no fiables y su red interna de confianza. Los administradores suelen configurar un conjunto de reglas definidas que bloquean o permiten el tráfico en la red. Por ejemplo, el cortafuegos de nueva generación (NGFW) de Forcepoint ofrece un control perfecto y gestionado de forma centralizada del tráfico de la red, ya sea física, virtual o en la nube.

Redes privadas virtuales

Las redes privadas virtuales (VPN) crean una conexión a la red desde otro punto final o sitio. Por ejemplo, los usuarios que trabajan desde casa suelen conectarse a la red de la organización a través de una VPN. Los datos entre los dos puntos se cifran y el usuario tendría que autenticarse para permitir la comunicación entre su dispositivo y la red. La Secure Enterprise SD-WAN de Forcepoint permite a las organizaciones crear rápidamente VPNs mediante el método de arrastrar y soltar y proteger todas las ubicaciones con nuestra solución Next Generation Firewall.

Seguridad de la red para empresas y consumidores

La seguridad de la red debe ser una prioridad para cualquier organización que trabaje con datos y sistemas en red. Además de proteger los activos y la integridad de los datos frente a los ataques externos, la seguridad de la red también puede gestionar de forma más eficaz el tráfico de la red, mejorar su rendimiento y garantizar el intercambio seguro de datos entre los empleados y las fuentes de datos.

Hay muchas herramientas, aplicaciones y utilidades que pueden ayudar a proteger las redes de ataques y de tiempos de inactividad innecesarios. Forcepoint ofrece un conjunto de soluciones de seguridad de red que centralizan y simplifican procesos a menudo complejos y proporcionan una sólida seguridad de red en toda la empresa.

Sonríe Yahshua te ama

Comentarios

Publicar un comentario